Computo e Internet

Vulnerabilidad Crítica en Placas Gigabyte y AORUS: Malware Persistente Amenaza Millones de Sistemas

Los investigadores de la firma de ciberseguridad Binarly descubrieron cuatro vulnerabilidades críticas en el firmware UEFI de más de 240 modelos de placas base Gigabyte y AORUS, principalmente aquellas diseñadas para procesadores Intel con chipsets de las series 100 a 500 y algunos modelos H110, fabricados entre 2017 y 2021. Estas vulnerabilidades, identificadas como CVE-2025-7026, CVE-2025-7027, CVE-2025-7028 y CVE-2025-7029, tienen una puntuación de gravedad de 8.2/10 en la escala CVSS, lo que las clasifica como de alta severidad.

Detalles de las vulnerabilidades:

- Naturaleza del fallo: Los fallos afectan el System Management Mode (SMM) y la System Management RAM (SMRAM), áreas privilegiadas del firmware que operan antes del sistema operativo. Esto permite a un atacante con privilegios de administrador (local o remoto) ejecutar código arbitrario durante el arranque, instalando malware persistente como bootkits. Este tipo de malware es indetectable por antivirus tradicionales y sobrevive a formateos, reinstalaciones del sistema operativo o incluso cambios de disco duro.

- Impacto: El malware puede comprometer redes enteras, facilitar espionaje, robo de datos sensibles o interrumpir servicios críticos, especialmente en entornos corporativos. Ejemplos de amenazas similares incluyen bootkits como LoJax, MosaicRegressor y MoonBounce, usados por grupos de atacantes avanzados (APT).

- Modelos afectados: No hay una lista pública completa de modelos afectados, pero Gigabyte ha indicado que se trata de placas base heredadas. Los usuarios pueden verificar si su placa está en riesgo consultando el chipset en la web de soporte de Gigabyte.

- Limitaciones: Las placas para procesadores AMD no están afectadas por estas vulnerabilidades específicas.

Respuesta de Gigabyte:

- Gigabyte reconoció las vulnerabilidades el 12 de junio de 2025 y comenzó a lanzar actualizaciones de firmware el 15 de julio de 2025, aunque solo tres de las cuatro fallas han sido corregidas hasta la fecha.

- La empresa recomienda actualizar el firmware UEFI/BIOS a la última versión disponible utilizando herramientas como Q-Flash y verificar que el Secure Boot esté activado tras la actualización.

- Sin embargo, muchos modelos antiguos han alcanzado el fin de soporte (EOL) y podrían no recibir actualizaciones, dejando a los usuarios con hardware vulnerable sin solución oficial. En estos casos, se sugiere considerar la sustitución de la placa base por un modelo más seguro.

Recomendaciones para usuarios:

- Identificar el modelo: Usa herramientas de diagnóstico del sistema o consulta la documentación de tu placa base para conocer el modelo exacto.

- Verificar actualizaciones: Accede al sitio oficial de soporte de Gigabyte, busca tu modelo y comprueba si hay una actualización de BIOS/UEFI reciente que mencione correcciones de seguridad.

- Actualizar con cuidado: Sigue las instrucciones oficiales para actualizar el firmware, ya que un error puede dañar la placa. Realiza un respaldo de datos antes de proceder.

- Herramienta de escaneo: Binarly ofrece una herramienta gratuita llamada Risk Hunt para verificar si tu sistema está en riesgo.

- Precauciones adicionales: Activa Secure Boot, desactiva funciones innecesarias en UEFI y, si usas la placa en entornos sensibles (empresas, instituciones), evalúa el riesgo y considera medidas como aislar el equipo de redes críticas.

- Sustitución de hardware: Si tu placa no recibe actualizaciones, considera reemplazarla, especialmente en sistemas que manejan información confidencial.

Riesgo para usuarios:

- Para usuarios domésticos, el riesgo es relativamente bajo, ya que explotar estas vulnerabilidades requiere acceso administrativo, lo que implica un ataque sofisticado o ingeniería social. Sin embargo, en entornos corporativos o gubernamentales, el peligro es significativo debido a la posibilidad de ataques dirigidos.

- La persistencia del malware en el firmware lo hace particularmente peligroso, ya que puede permanecer oculto durante mucho tiempo y comprometer la seguridad de toda una red.

Contexto adicional:

Estas vulnerabilidades se suman a problemas previos reportados en placas Gigabyte. Por ejemplo, en 2023, se identificaron fallos en más de 270 modelos que permitían descargas inseguras de firmware, abriendo la puerta a ataques de tipo MITM (Man-in-the-Middle). Además, malware como CosmicStrand y Spy Shadow Trojan ha afectado a placas Gigabyte y ASUS en el pasado, mostrando la recurrencia de estas amenazas en el firmware UEFI.

Para más detalles, consulta el sitio oficial de soporte de Gigabyte (https://www.gigabyte.com/Support) o el análisis completo de Binarly sobre estas vulnerabilidades.

-

Michoacán3 días ago

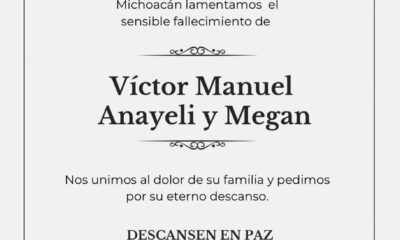

Michoacán3 días agoMovimiento Ciudadano Michoacán solicita a la Fiscalía estatal esclarecer homicidio de familia de intérpretes

-

Michoacán3 días ago

Michoacán3 días agoRamírez Bedolla asume compromiso de justicia ante el homicidio de Ana, Víctor y su hija

-

Michoacán3 días ago

Michoacán3 días agoDiputado del PAN exige justicia por asesinato de familia de intérpretes en Michoacán

-

México3 días ago

México3 días agoEl Director del FBI encabeza reuniones con SSPC y FGR para fortalecer cooperación bilateral

-

Michoacán3 días ago

Michoacán3 días agoGrupo Parlamentario del PT demanda justicia por homicidio de intérpretes en Michoacán

-

Michoacán3 días ago

Michoacán3 días agoRamírez Bedolla asegura acceso a fondos de seguridad para comunidades con autogobierno

-

Zitácuaro1 día ago

Zitácuaro1 día ago¿Quién será la próxima Monarca de Zitácuaro?

-

Michoacán2 días ago

Michoacán2 días agoSectur integra seis municipios michoacanos a la Guía Nacional de Experiencias Turísticas Comunitarias